Die 6 wichtigsten Funktionen, die ein ISMS haben sollte

Am Markt gibt es unzählige Lösungen für ISMS, die alle das gleiche Versprechen. Doch der feine Unterschied liegt in den verfügbaren Funktionen. Wir stellen die wichtigsten Funktionen für ein ISMS vor.

Ein effektives Informationssicherheits-Managementsystem (ISMS) ist heute mehr denn je entscheidend, um Ihr Unternehmen vor Cyberbedrohungen zu schützen und das Vertrauen von Kunden und Partnern zu gewinnen. Die Auswahl der passenden ISMS-Software kann jedoch eine Herausforderung sein, da der Markt eine Vielzahl von Lösungen mit unterschiedlichen Funktionen bietet.

In diesem Beitrag stellen wir Ihnen die sechs wichtigsten Funktionen vor, die ein modernes ISMS-Tool unbedingt mitbringen sollte. Diese "Gamechanger" entscheiden nicht nur über die Effizienz und Benutzerfreundlichkeit des Systems. Sie haben auch Einfluss darauf, wie gut Ihr ISMS Ihre Geschäftsziele unterstützt und einen echten Mehrwert für Ihr Unternehmen schafft. Entdecken Sie, welche Features den Unterschied machen und wie Sie mit der richtigen ISMS-Software Ihre Informationssicherheit auf ein neues Level heben können.

1. Risikobewertung und –management

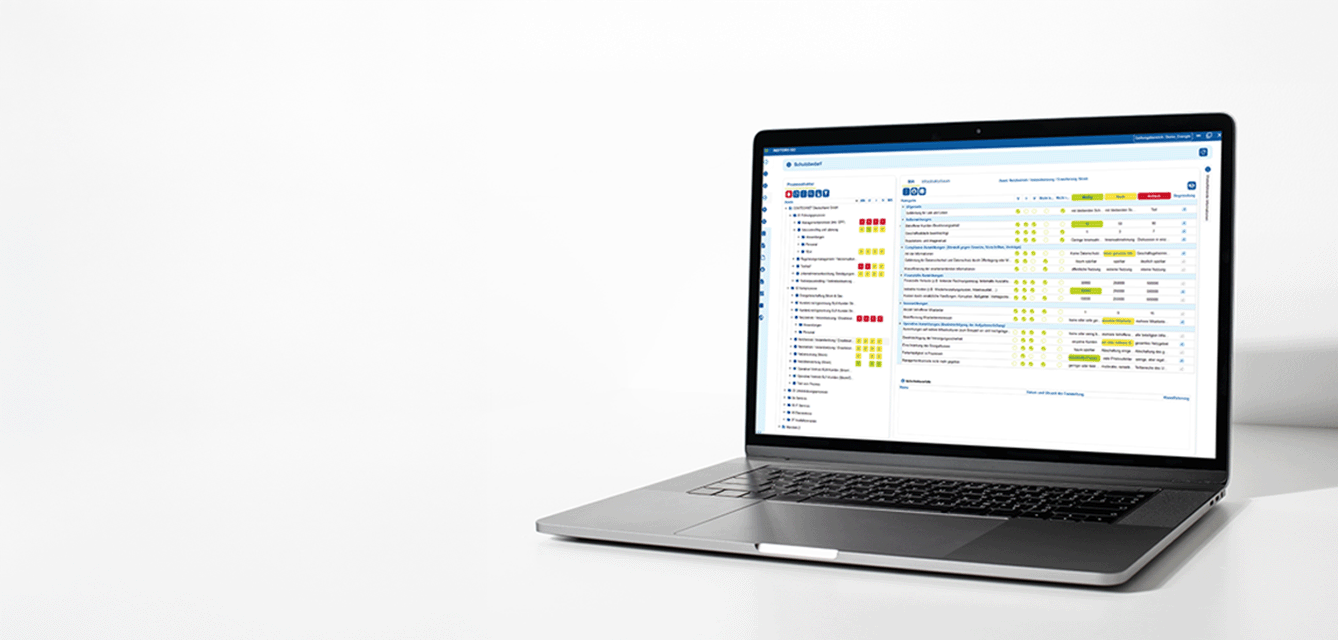

Die Risikobewertung und das Risikomanagement bilden das Fundament eines jeden effektiven ISMS. Sie umfassen die systematische Identifikation, Bewertung und Priorisierung von Sicherheitsrisiken, die sich auf die Vertraulichkeit, Integrität und Verfügbarkeit von Informationen auswirken können. ISMS-Tools bieten hierfür Dashboards und automatisierte Risikoanalysen, die diesen Prozess vereinfachen und eine umfassende Übersicht gewährleisten.

Ein entscheidender Bestandteil ist die Business Impact Analyse (BIA). Während die Risikobewertung potenzielle Bedrohungen identifiziert, liefert die BIA die Grundlage für die Priorisierung der identifizierten Risiken. Die BIA analysiert die Auswirkungen von Unterbrechungen kritischer Geschäftsprozesse. Sie hilft, Abhängigkeiten zwischen Prozessen, Ressourcen und Systemen zu verstehen und Prioritäten für deren Wiederherstellung festzulegen. Ein ISMS-Tool sollte eine individualisierbare BIA ermöglichen, um diese auf die Gegebenheiten und Strukturen in Ihrem Unternehmen anpassen zu können.

Warum ist diese Funktion wichtig?

Eine strukturierte Risikobewertung in Kombination mit einer BIA ermöglicht es Unternehmen, Schwachstellen gezielt zu erkennen und Ressourcen effizient einzusetzen. Durch die Priorisierung von Risiken und deren potenziellen Auswirkungen können Unternehmen Sicherheitsmaßnahmen strategisch planen. Dies ist essenziell für die Sicherstellung der Geschäftskontinuität. Die Individualisierbarkeit der BIA sorgt dafür, dass Unternehmen flexibel auf branchenspezifische oder organisatorische Besonderheiten reagieren können.

Um Risiken effektiv zu begegnen, sollte ein ISMS-Tool Funktionen zur Risikobehandlung bieten, die über die reine Identifikation hinausgehen. Dazu gehören Mechanismen zur Auswahl geeigneter Maßnahmen (zum Beispiel Risikovermeidung, -verminderung, -übertragung oder -akzeptanz), die Erstellung von Maßnahmenplänen und die Zuweisung von Verantwortlichkeiten. Die Fortschritte bei der Umsetzung der Maßnahmen sollten nachverfolgt und dokumentiert werden können, um die Wirksamkeit der Risikobehandlung zu gewährleisten.

2. Zentrale Dokumentenverwaltung

Die zentrale Dokumentenverwaltung ist ein unverzichtbarer Bestandteil eines ISMS-Tools und spielt eine Schlüsselrolle bei der zuverlässigen Umsetzung einer Informationssicherheitsstrategie. Sie ermöglicht die sichere Speicherung, Versionierung und Freigabe von Richtlinien, Verfahren und Protokollen, die für den Betrieb und die Weiterentwicklung des ISMS essenziell sind. Moderne ISMS-Tools ermöglichen eine strukturierte Organisation aller sicherheitsrelevanten Dokumente in einem zentralen, zugangsgeschützten System. Das schafft Transparenz und Nachvollziehbarkeit.

Ein entscheidender Aspekt der Dokumentenverwaltung ist die Dokumentenlenkung, die sicherstellt, dass stets die aktuelle und gültige Version eines Dokuments verfügbar ist. Dies umfasst Genehmigungen vor der Veröffentlichung, regelmäßige Prüfungen und Aktualisierungen sowie die Kennzeichnung des Änderungsstatus. Automatisierte Prüfmechanismen stellen Review-Zyklen sicher, während Zugriffsrechte und Genehmigungsprozesse regeln, wer Dokumente bearbeiten oder freigeben darf. Dadurch wird die unbeabsichtigte Verwendung veralteter Dokumente verhindert und eine klare Nachverfolgbarkeit durch Versionierung gewährleistet. Zudem sollten ISMS-Tools Klassifizierungsmechanismen bieten, um Dokumente entsprechend ihrer Schutzbedürftigkeit einzustufen.

Warum ist diese Funktion entscheidend?

Eine strukturierte Dokumentenverwaltung erleichtert den Zugriff auf aktuelle Informationen und sorgt dafür, dass alle relevanten Sicherheitsdokumente jederzeit verfügbar sind – ein entscheidender Faktor für erfolgreiche Audits. Die Nachvollziehbarkeit durch Versionshistorien und Freigabeprozesse ermöglicht es Unternehmen, Compliance-Anforderungen zu erfüllen. Darüber hinaus minimiert eine effektive Dokumentenlenkung Risiken, indem sie sicherstellt, dass alle Beteiligten stets mit den richtigen Informationen arbeiten.

Ein ISMS-Tool sollte zudem Funktionen zur Archivierung bieten, um ältere Dokumente sicher aufzubewahren und gesetzliche Aufbewahrungsfristen einzuhalten. Automatisierte Workflows für Freigaben und Benachrichtigungen sorgen dafür, dass Änderungen zeitnah kommuniziert werden. Dies macht die zentrale Dokumentenverwaltung nicht nur zu einem Werkzeug für Ordnung, sondern zu einem strategischen Element für die Informationssicherheit Ihres Unternehmens.

3. Audit- und Compliance-Management

Das Audit- und Compliance-Management einer ISMS-Software unterstützt Unternehmen dabei, interne und externe Audits effizient vorzubereiten und durchzuführen. Es umfasst die Erstellung von Auditprogrammen, sowie die Durchführung der Dokumenten- und Umsetzungsprüfung sowie das Erstellen von Aufgaben bei potenziellen Abweichungen. Das Ergebnis wird automatisiert in einem Auditbericht zur Verfügung gestellt. Das ermöglicht eine optimale Vorbereitung auf Zertifizierungen.

Warum ist diese Funktion wichtig?

Effizientes Audit- und Compliance-Management erhöht nicht nur die Transparenz innerhalb des Unternehmens, sondern minimiert auch den Aufwand bei der Erfüllung regulatorischer Anforderungen. Durch den geleiteten Prozess und automatisiert erstellte Berichte wird sichergestellt, dass Unternehmen Schwachstellen frühzeitig erkennen und Maßnahmen zur Verbesserung einleiten können. Dies fördert eine Kultur der kontinuierlichen Verbesserung und stärkt das Vertrauen von Kunden und Partnern in die Sicherheitspraktiken des Unternehmens.

4. Vorfallmanagement

Das Vorfallmanagement, auch bekannt als Incident Management, ist eine essenzielle Funktion eines ISMS-Tools, die Unternehmen dabei unterstützt, Sicherheitsvorfälle schnell zu erfassen, zu analysieren und effektiv darauf zu reagieren. Es umfasst die strukturierte Dokumentation von Vorfällen, einschließlich Zeitpunkten, betroffenen Systemen und der Art des Vorfalls, sowie die Nachverfolgung der eingeleiteten Maßnahmen.

Moderne ISMS-Tools bieten automatisierte Workflows, die klare Verantwortlichkeiten festlegen und sicherstellen, dass Meldefristen eingehalten werden aber auch Maßnahmen abgeleitet werden, um Sicherheitsvorfälle in Zukunft zu vermeiden und potenzielle Sicherheitslücken zu schließen.

Warum ist diese Funktion entscheidend?

Effektives Vorfallmanagement minimiert den Schaden durch Sicherheitsvorfälle und stärkt die Resilienz des Unternehmens. Die schnelle Wiederherstellung der IT-Systeme und der Geschäftskontinuität ist entscheidend, um den Betrieb aufrechtzuerhalten und das Vertrauen von Kunden sowie Partnern zu bewahren.

Ein ISMS-Tool sollte zudem Funktionen zur Eskalation und Kommunikation bieten, um alle relevanten Stakeholder zeitnah über den Vorfall und die eingeleiteten Maßnahmen zu informieren. So wird das Vorfallmanagement zu einem strategischen Instrument für die Sicherheit und Stabilität Ihres Unternehmens.

5. Lieferantenmanagement

Das Lieferantenmanagement ist eine unverzichtbare Funktion eines ISMS-Tools, um Risiken in der Lieferkette zu minimieren und die Sicherheit der eigenen Organisation zu gewährleisten. Es umfasst die Bewertung von Lieferanten, die Verwaltung von Verträgen und Sicherheitsanforderungen, die Überwachung der Einhaltung von SLAs (Service Level Agreements) und Sicherheitsrichtlinien sowie die Durchführung regelmäßiger Audits bei Drittanbietern. Moderne ISMS-Tools ermöglichen eine strukturierte Erfassung und Bewertung aller sicherheitsrelevanten Informationen zu Lieferanten in einem zentralen System.

Ein zentraler Aspekt ist die Bewertung der Lieferanten. Hierbei werden verschiedene Kriterien berücksichtigt, wie die Art der Dienstleistung, der Zugriff auf sensible Daten oder die Einhaltung von Sicherheitsstandards. ISMS-Tools bieten hierfür oft standardisierte Fragenkataloge, um eine objektive Bewertung zu ermöglichen. Zusätzlich sollten Funktionen zur Klassifizierung der Lieferanten nach Risikostufen vorhanden sein, um priorisierte Maßnahmen abzuleiten. Ein wichtiger Bestandteil ist auch die Verwaltung relevanter Verträge, einschließlich Auftragsverarbeitungsverträgen (AVV), die insbesondere zur Einhaltung regulatorischer Bestimmungen wie der DSGVO erforderlich sind. Die Software sollte Unternehmen zudem bei der Erstellung von Maßnahmenplänen zur Reduzierung identifizierter Risiken unterstützen. Ein ISMS-Tool hilft bei der risikobasierten Lieferantenauswahl und -bewertung, um die Anforderungen der ISO 27001:2022 (A.5.19 & A.5.20) zu erfüllen.

Warum ist diese Funktion wichtig?

Effektives Lieferantenmanagement minimiert Risiken in der Lieferkette, die durch den Zugriff Dritter auf sensible Daten oder Systeme entstehen können. Die Einhaltung von ISO-27001-Anforderungen wird durch eine strukturierte Überwachung und Bewertung der Lieferanten sichergestellt. Zudem stärkt die Kontrolle externer Partner das Vertrauen von Kunden und Stakeholdern in die Sicherheitspraktiken des Unternehmens. Durch die Nutzung eines ISMS-Tools wird das Lieferantenmanagement zu einem strategischen Instrument für Informationssicherheit und Compliance.

6. Automatisierung und Workflows

Ein effizientes ISMS-Tool setzt auf Automatisierung, um Prozesse zu optimieren, die Effizienz zu steigern und den kontinuierlichen Verbesserungsprozess (PDCA-Zyklus) zu fördern. Automatisierte Erinnerungen, Aufgabenverteilung und Fortschrittskontrollen stellen sicher, dass sicherheitskritische Maßnahmen fristgerecht umgesetzt werden und die Verantwortlichkeiten klar geregelt sind.

Ein leistungsfähiges ISMS-Tool ermöglicht es, komplexe Abläufe durch standardisierte Workflows abzubilden. Dies betrifft nicht nur einzelne Aufgaben, sondern auch die Verknüpfung verschiedener ISMS-Funktionen. Status-Dashboards bieten eine Echtzeit-Übersicht über den Fortschritt aller Sicherheitsprozesse und ermöglichen es, Abweichungen frühzeitig zu erkennen und zu beheben.

Warum ist diese Funktion wichtig?

Automatisierung reduziert manuelle Aufwände und stellt sicher, dass ISMS-Prozesse effizient und konsistent ablaufen. Durch die Verknüpfung verschiedener Module (zum Beispiel Risikomanagement, Vorfallmanagement, Lieferantenmanagement) durch automatisierte Workflows entsteht ein ganzheitliches Sicherheitssystem, das sich dynamisch an die Bedürfnisse des Unternehmens anpasst. Dies erleichtert Audits und Zertifizierungen und sorgt für eine kontinuierliche Verbesserung der Informationssicherheit.

Ein ISMS-Tool mit umfangreichen Automatisierungsfunktionen schafft eine skalierbare und zukunftssichere Lösung, die mit den Anforderungen des Unternehmens wächst. So wird das ISMS nicht nur verwaltet, sondern aktiv in den Geschäftsalltag integriert und trägt zur Erreichung der Unternehmensziele bei.

Ein leistungsfähiges ISMS-Tool ist der Schlüssel zu einer erfolgreichen Informationssicherheitsstrategie. Von der proaktiven Risikobewertung über die zentrale Dokumentenverwaltung bis hin zum Vorfallmanagement und der Automatisierung – die vorgestellten Funktionen sind essenziell für einen umfassenden Schutz Ihrer Unternehmenswerte und die Erfüllung von Compliance-Anforderungen.

Möchten Sie diese Funktionen in der Praxis erleben? Melden Sie sich jetzt für eines unserer kostenlosen Webinare an und entdecken Sie, wie unsere ISMS-Lösung Sie bei der Umsetzung Ihrer Sicherheitsziele unterstützt. Erfahren Sie live, wie Automatisierung, Workflows und Lieferantenmanagement Ihren Arbeitsalltag erleichtern können. Wir freuen uns darauf, Ihnen die Vorteile eines modernen ISMS-Tools vorzustellen!

ISMS mit INDITOR®

INDITOR® unterstützt Sie optimal bei der Einführung diverser Branchenstandards, wie zum Beispiel ein ISMS gemäß DIN EN ISO/IEC 27001, den BSI-Standards 200-1 bis 200-3 oder anderen Branchenstandards.

Wir bieten eine individuelle und maßgeschneiderte Lösung für jede Organisationsgröße, mit der Sie einfach und effizient die Informationssicherheit in Ihrem Unternehmen umsetzen.

Setzen Sie auf unsere Erfahrung und Expertise aus über 15 Jahren!