ISMS Tool INDITOR® ISO – In 15 Tagen zum ISMS nach ISO 27001/27002

Durch die neuen digitalen Infrastrukturen und der damit verbundenen Abhängigkeit von IT-Systemen spielt Informationssicherheit eine immer wichtigere Rolle in Unternehmen. Mit einem softwarebasierten Information Security Management System (ISMS) wird nicht nur das abteilungsübergreifende Arbeiten erleichtert. Ihre komplexen Informationsstränge sind in unserem ISMS Tool sichtbar und zeigen auf, wo Sie welche Informationen nutzen und verarbeiten. Die standardisierten und strukturiert aufbereiteten Daten können so systematisch für die Projektarbeit genutzt werden.

Informationssicherheit mit dem ISMS Tool INDITOR® ISO

INDITOR® ISO, Teil unserer modularen GRC Managementsoftware, unterstützt Sie bei der Einführung eines ISMS gemäß der ISO/IEC 27001. Vielfältige Funktionen leiten durch die Implementierung, vereinfachen die Einführung und ermöglichen eine zeiteffiziente Dokumentation der geforderten Maßnahmen. Unser ISMS Tool ermöglicht Ihnen das Management von Assets, Risiken, Lieferanten, Zielen und Audits. Definieren Sie den Schutzbedarf Ihrer Prozesse mit unserer anpassbaren BIA.

Die Vorteile unserer ISMS-Software im Überblick

- Integration der DIN EN ISO/IEC 27001/27002 Kataloge

- Weitere Kataloge wie B3S, IT-Sicherheitskatalog, TISAX® / VDA-ISA, VAIT, BAIT, DIN EN ISO 9001, ISO 27019, VdS 10000

- Umsetzungsempfehlungen der Normtexte

- Anpassbar Business-Impact-Analyse (BIA)

- Integriertes Risikomanagement

- Umfangreiches Auditmanagement

- Gemeinsame Datenbasis mit anderen CONTECHNET-Lösungen

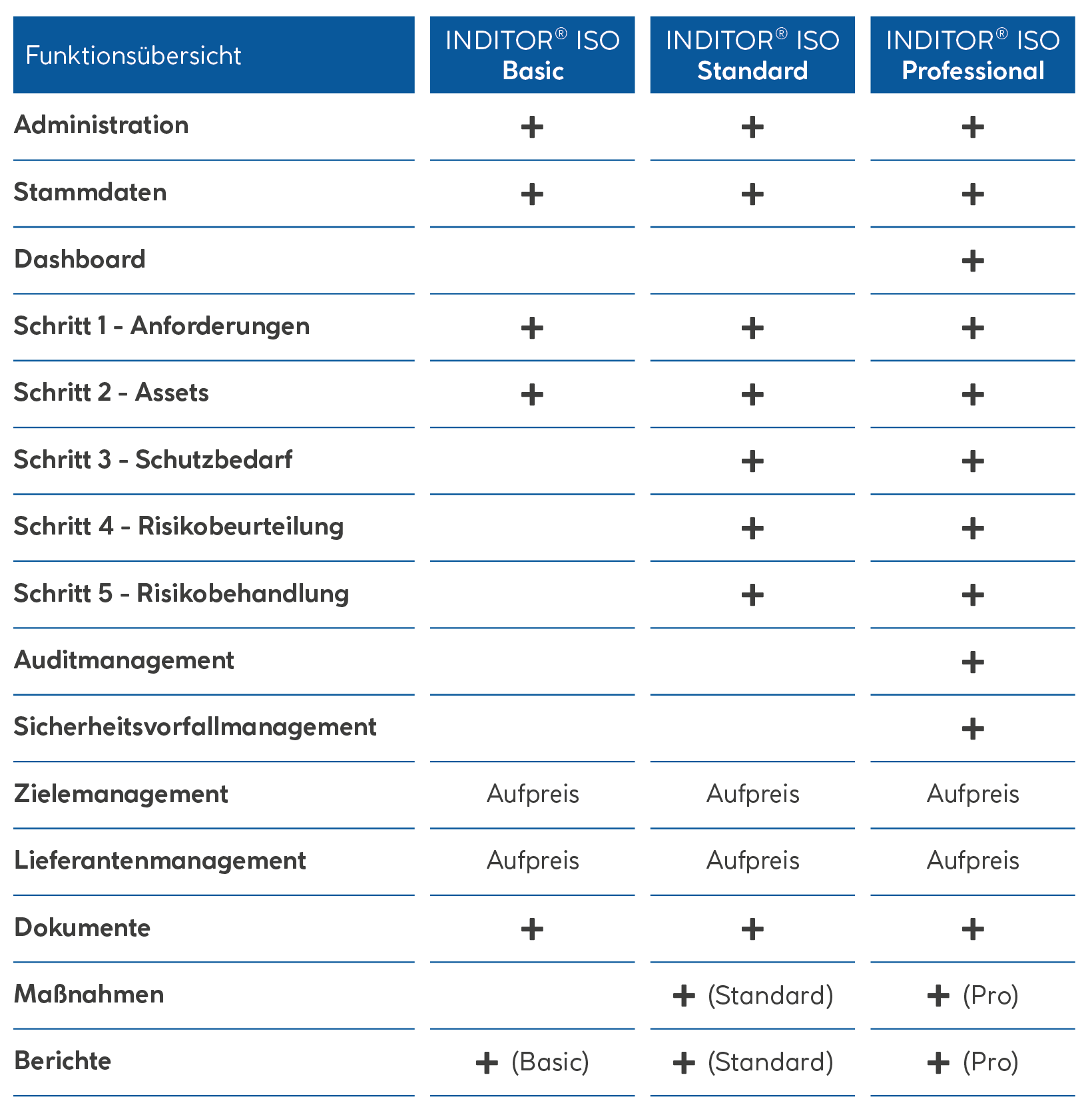

Unsere Editionen für unser ISMS Tool INDITOR® im Überblick

Individuelle Anforderungen in Organisationen erfordern individuelle Lösungen. Wenn Sie Informationssicherheit mit einem ISMS-Tool ebenso einfach wie effizient in Ihrem Unternehmen umsetzen wollen, bieten wir Ihnen mit unseren INDITOR® ISO Editionen optimal auf Ihren Bedarf zugeschnittene Lösungen. Profitieren Sie von der Flexibilität unseres Portfolios – Nutzen Sie diese Möglichkeit für den optimalen Start in die Informationssicherheit und rüsten Sie weitere Funktionen nach Bedarf ganz ohne Preisnachteil nach.

ISMS nach ISO 27001 in 5 Schritten – mit INDITOR® ISO

1. Anforderungskatalog

Abbildung der Anforderungen des mit dem Geltungsbereich verknüpften ISO / IEC 27001 Katalogs. Die Anforderungen und Maßnahmen sind in unserem ISMS Tool INDITOR® um Umsetzungshinweise und Hilfestellungen ergänzt. Die ISO / IEC 27002 ist automatisch verknüpft.

Legen Sie Verantwortlichkeiten, Umsetzungsstände und Maßnahmen für einzelne Anforderungen fest. Verknüpfen Sie für die Anforderungen relevante Richtlinien (z. B. Compliance) und Dokumente und fügen Sie Umsetzungshinweise hinzu.

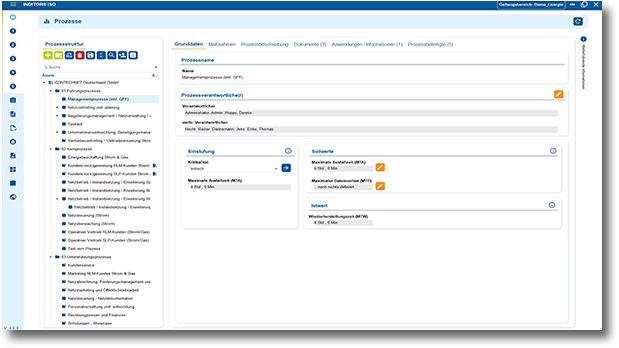

2. Assetmanagement

Mit dem Assetmanagement von INDITOR® ISO haben Sie die Möglichkeit, verschiedenste Assettypen (Unternehmenswerte) wie Prozesse, Personal und Infrastruktur zu verwalten und individuell anzupassen.

Standardmäßig wird ein Set gängiger Prozesse mitgeliefert, das Sie erweitern und importieren können. Sie können Assetbäume und -gruppen erstellen, um Abhängigkeiten abzubilden und ganze Gruppen im Risikomanagement zu bewerten. Diverse bestehende Inventarisierungslösungen können einfach angebunden werden.

Die Software ermöglicht außerdem die Zuordnung von Lieferanten zu spezifischen Assets und die Integration organisatorischer Einheiten. So erhalten Sie eine umfassende, realitätsgetreue Übersicht Ihrer IT-Infrastruktur – unabhängig von der Komplexität Ihres Unternehmens.

Ein großer Vorteil bei INDITOR: Die Informationen / Daten lassen sich bei der Integration weiterer CONTECHNET Lösungen nutzen.

3. Schutzbedarfsfeststellung

Der Schutzbedarf legt fest, wie wichtig ein Prozess für das Funktionieren aller anderen Prozesse eines Unternehmens ist. Diese Feststellung können Sie in unserer Software über eine anpassbare Business-Impact-Analyse (BIA) vornehmen. Diese kann individuell auf die Gegebenheiten und Strukturen in Ihrem Unternehmen angepasst werden.

Der Schutzbedarf wird automatisch an die darin enthaltenen Personen sowie Anwendungen und Infrastruktur weitervererbt.

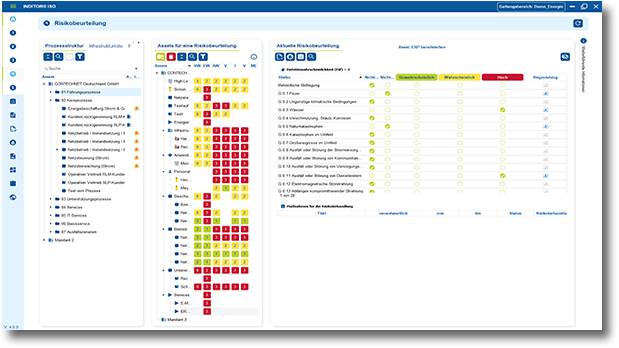

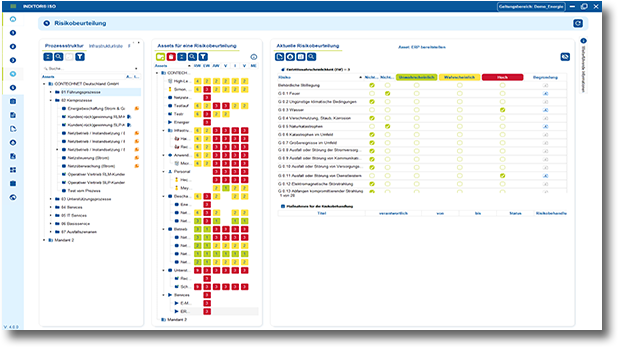

4. Risikobeurteilung

In der Risikobeurteilung legen Sie fest, wie hoch die Eintrittswahrscheinlichkeit eines Risikos in einem bestimmten Szenario ist.

Sie beurteilen die Wahrscheinlichkeit, dass diese Gefährdungen Ihr Unternehmen beeinträchtigen und welche Folgen diese Beeinträchtigung höchstwahrscheinlich für Ihr Unternehmen hat.

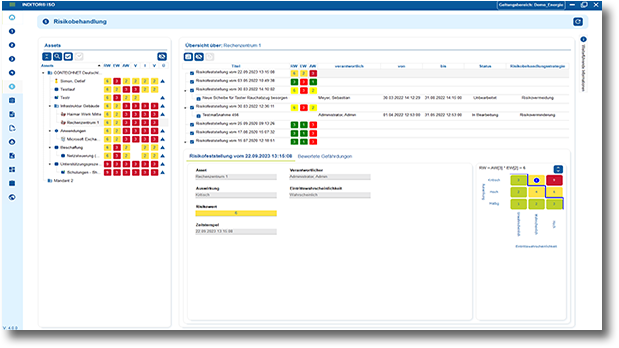

5. Risikobehandlung

Im Bereich Risikobehandlung erhalten Sie in unserer ISMS Software einen Überblick über Risiken, welche einen höheren Risikowert als das Akzeptanzlevel aufweisen.

Legen Sie für jedes Risiko eine individuelle Risikobehandlungsstrategie fest und leiten Sie Aufgaben und Maßnahmen für verantwortliche Mitarbeitende ab.

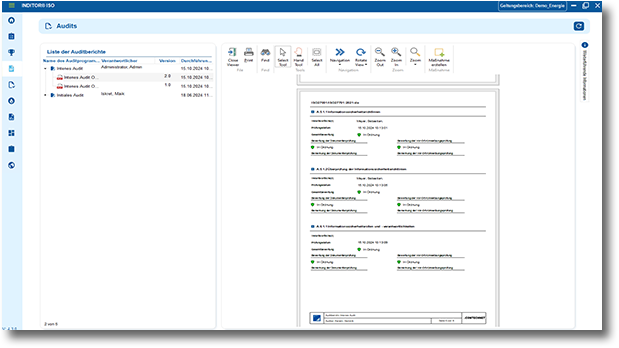

6. Auditmanagement

Mit dem Auditmanagement bereiten Sie sich optimal auf eine Zertifizierung, z. B. nach ISO/IEC 27001, vor. Sie haben die Möglichkeit, Audits zu planen und zu verwalten und den aktuellen Umsetzungsstand zu prüfen.

Gleichen Sie bereits umgesetzte Sicherheitsmaßnahmen mit den Anforderungen der ISO-Norm ab, um das erreichte Sicherheitsniveau zu identifizieren und Verbesserungsmöglichkeiten aufzuzeigen.

Haben Sie Fragen zu unseren Software-Lösungen?

Weitere Softwarelösungen

INDITOR® BSI bildet die Standards 200-1 bis 200-3 des Bundesamts für Sicherheit in der Informationstechnik (BSI) ab und richtet sich insbesondere an öffentliche Organisationen.

Strukturierte, zielführende Vorgehensweisen leiten durch die Umsetzung und bieten eine Vielzahl von automatisierten Unterstützungsmöglichkeiten, wie Importer und Schnittstellen.

Mit unserer Softwarelösung INPRIVE setzen Sie die Dokumentation des Datenschutzes gemäß der EU-DSGVO (Europäische Datenschutz-Grundverordnung) in nur 3 Tagen um - und dafür benötigen Sie nicht mal eine Schulung.